Internet

Dossiers rédigés par P. PASTEAU - Assistance Multimedia 63

Chronologie de la construction d'Internet

Arpanet

Dans les années 1960, un système de communication informatique, nommé Arpanet, a été mis en chantier par l'agence de la recherche technologique de la défense américaine (DARPA).

En pleine guerre froide, avec le spectre d'une apocalypse nucléaire sur les Etats-Unis, les militaires voulaient pouvoir disposer d'un système qui permettrait de maintenir les communications même si certaines lignes téléphoniques venaient à être détruites.

Fin 1969, après presque une décennie de gestation, Arpanet était opérationnel. En 1972, naissait le terme "Interneting", c'est à dire le fait de mettre en réseaux différents sites.

1990 : Ouverture au public et naissance du "web"

D'abord réservé aux militaires et universités, Internet est devenu accessible au public et aux applications commerciales dans le début des années 1990.

Jusqu'alors, Internet ne se résumait qu'à relativement peu d'applications. On avait le courrier électronique (email), des forums de discussions (usenet), des transferts de fichiers entre sites (ftp) et peut-être encore d'autres, tombées dans l'oubli.

Mais, par exemple, rien pour constituer la vitrine numérique d'une entreprise. Il ne faut pas oublier qu'Internet et ses utilisations d'alors ont été pensées par et pour des militaires et universitaires. Lire une belle page, avec des photos en illustration, n'était pas une priorité ! La naissance du "web" a changé cela, sous l'impulsion du CERN1 et de Tim Berners-Lee. Avec son collègue Robert Cailliau, il a co-inventé ce standard, promis a un succès mondial.

Le web, c'est la possibilité de présenter des informations sur un écran d'ordinateur, au sein de ce que l'on appelle une page, d'y associer des images, des couleurs, des styles de caractères, des références (appelées "liens") vers d'autres pages, etc.

Une page Internet, c'est comme une page de magazine : on a des paragraphes, des gros titres, des illustrations, et parfois des renvois vers des notes de bas de page ou vers un chapitre ultérieur. Le web, ses pages, ses liens, c'est la même chose.

Le succès du web repose notamment sur sa grande simplicité ; un simple ordinateur, une connexion à Internet, et un minimum de connaissances en informatique suffisent pour créer des pages basiques.

Free et la naissance des usages multimédia

En 2003, Free commercialise la première box permettant de recevoir à la fois une connexion Internet, la télévision et une ligne de téléphone gratuite pour appeler les numéros de téléphone fixes français sans débourser un centime !

© Universfreebox.com

© Universfreebox.com

A la fin des années 2000, les box de tous les opérateurs, en plus des services cités précédemment, offrent la possibilité de louer des films, de regarder des photos stockées sur l'ordinateur, d'enregistrer des programmes TV.

Bref, les box sont devenues des machines très polyvalentes et centrales dans le foyer, informatiquement parlant.

Principe de fonctionnement

Inter-connexions

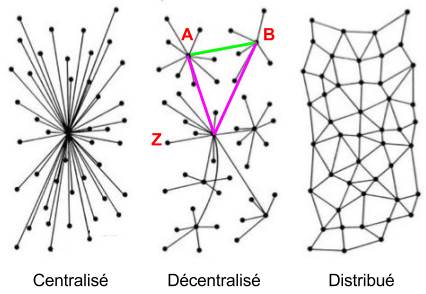

Avec une communication téléphonique classique, l'interlocuteur A appelle son correspondant B, et la liaison emprunte toujours le même chemin, celui de leurs lignes téléphoniques respectives. Si le câble est coupé, la communication s'arrête.

L'acheminement des informations d'Internet a été dès le départ conçu dans une optique différente, afin que si une ligne entre deux ordinateurs était coupée, la communication emprunterait tout simplement un autre chemin (contournement).

Il n'y a donc pas d'élément central, ni de route établie et définitive entre deux points. C'est tout le contraire, deux points peuvent être reliés par une infinité de chemins.

Pour expliquer cela de manière plus visuelle, voici trois schémas de réseaux possibles ; Internet mettant en oeuvre le dernier, celui du réseau distribué, le seul qui peut multiplier presque à l'infini les chemins possibles entre deux points :

© Cairn.info

© Cairn.info

Sites Internet

Ce schéma d'inter-connexions met en place un moyen fiable et réputé indestructible de communiquer entre ordinateurs. Mais pour quelles finalités ? En voici quelques-unes, telles qu'on les percevait dans les années 90 :

- commerciales (vitrines d'entreprises),

- documentaires (encyclopédies),

- scientifiques (mise en relation d'universités, laboratoires, industries aux quatres coins du monde).

Ces utilisations se font par l'intermédiaire du web, c'est à dire de pages Internet (agencements de textes et images, comme expliqué précédemment). Toutes les pages d'une activité donnée sont regroupées sous le terme de "site Internet" ; de la même façon, et par analogie, la Mairie peut être vue comme le site Internet, et ses différents bureaux (état civil, assistance sociale, etc.) comme autant de pages traitant de sujets différents.

Noms de domaine

Pour faire référence à un site Internet, on utilise une notation simple, le nom de domaine. Cette notation décompose de façon logique et progressive la désignation du site Internet.

Dans la vie courante, on se situe géographiquement avec un pays, puis une ville, puis une rue, et enfin un numéro de rue. A chaque étape, on se rapproche du lieu, en gardant la notion d'appartenance (la ville appartient à un pays, la rue à une ville, etc.).

Pour les noms de domaines, et toujours avec cette notion d'imbrication, les étapes s'appellent des sous-domaines, séparés par des points.

Prenons un exemple et décomposons de façon logique et progressive le nom de domaine ‘impots.gouv.fr', qui désigne le site Internet de l'administration fiscale française :

| composante | appellation | description |

|---|---|---|

| fr | domaine de premier niveau | indique le pays d'appartenance du site |

| gouv | sous-domaine n°1 | indique qu'on va désigner des sites Internet directement liés à l'Etat |

| impots | sous-domaine n°2 | à l'intérieur du sous-domaine "gouv", on veut spécifiquement le site Internet des impôts |

Pourquoi désigner un site Internet par ce genre de notation ? Tout simplement parce qu'il faut bien faire comprendre à la machine, à un moment ou un autre, ce qu'on veut qu'elle affiche et où elle doit aller chercher l'information. C'est une sorte d'adresse, qui désigne l'endroit où réside le site Internet2.

Il est par ailleurs beaucoup plus facile de mémoriser un nom de domaine que des chiffres, car le nom de domaine peut être lu et compris, notamment grâce à l'imbrication des sous-domaines : "impots" appartient aux sites gouvernementaux ("gouv") du pays "fr".

Adresses IP

Les noms de domaines ne sont en fait que des "surnoms" pour désigner une réalité technique beaucoup moins lisible, les adresses IP. Chaque nom de domaine en désigne une, qui identifie précisément le site Internet.

Ce sont des paquets de chiffres (4 paquets) qui identifient de manière unique les ordinateurs, au niveau mondial. Un doublon ne peut exister, c'est une sorte d'immatriculation informatique mondialisée.

Ainsi, impots.gouv.fr et 145.242.11.48 désignent tous les deux le site Internet des impôts. Pour faire la corrélation entre les deux, l'ordinateur utilise les services d'un annuaire particulier, mis à disposition par le fournisseur d'accès Internet auquel il est relié : le serveur de noms (DNS en anglais).

On parle rarement de sites Internet sous la forme d'adresses IP, en leur préférant un nom de domaine, car outre le fait qu'elles ne sont pas facilement mémorisables, ces adresses techniques peuvent changer au gré d'un changement de matériel ou de sous-traitant informatique. En revanche, le nom de domaine est stable, lui ! C'est exactement la même chose que l'adresse postale, qui peut changer lorsqu'on déménage, alors que le numéro de téléphone mobile ne change pas.

Gouvernance et contrôle

l'ICANN et les délégations régionales

Internet n'est pas géré par une seule organisation ni un seul pays, puisque par la nature même de son maillage, il est impossible d'y distinguer un point central. Néanmoins, on peut retenir les trois principes suivants.

Les Etats-Unis, via l'ICANN, avaient jusqu'en 2016 la main-mise sur la gestion des noms de domaines et des adresses IP. Jusqu'en 2011, ils ont ainsi bloqué la possibilité d'avoir un suffixe3 de nom de domaine personnalisé (par exemple ".sncf" ou ".sfr" ou ".france"). Depuis fin 2016, l'ICANN s'est affranchie du contrôle des Etats-Unis et est désormais indépendante.

Des délégations régionales de l'ICANN sont en place, comme l'AFNIC en France, pour gérer au niveau local l'attribution des noms de domaine qui leur correspond (l'AFNIC gère le domaine de premier niveau ".fr") ; mais c'est toujours l'ICANN qui a le dernier mot et impose ses décisions (on parle bien de "délégation", et non de tiers indépendant).

Les normes et autres prises de décision liées à Internet se décident entre les acteurs majeurs du réseau, parmi lesquels on trouve des acteurs de la société civile, des entreprises privées, des communautés scientifiques et universitaires, ainsi que des gouvernements et et organisations internationales.

Contrôle des internautes : de la liberté d'expression contrôlée à la répression

Jusqu'en 2000, l'Internet était peu contrôlé, d'abord parce que sans point central, cela était concrètement difficile (avec les moyens techniques de l'époque), et également parce que cela allait à l'encontre du principe de neutralité d'Internet.

Cependant, au gré de différents évènements (coups d'état, attentats, guerres), des pays ont commencé à mettre en place des moyens technologiques pour espionner, contrôler ou limiter l'accès à Internet. Certains l'ont fait sous couvert de lutte anti-terroriste, d'autres pour lutter contre les opposants politiques.

Les pays les plus répressifs ont ainsi fermé quasi complètement leur territoire numérique (Chine, Iran), ont restreint l'accès à certains sites Internet (réseaux sociaux, pornographie, etc. au Moyen-Orient) ou ont mis en place une surveillance permanente4 par collecte et inspection de l'activité numérique, à l'insu des internautes. Le chapitre suivant détaillera ces points.

RSF (Reporters Sans Frontières) a établi en 2012 la liste des "Etats ennemis d'Internet" (en noir), ainsi que la liste des "Etats sous surveillance", (en orange), c'est à dire ceux où des législations en contradiction avec le principe de neutralité d'Internet se mettent en place :

© RSF / GunnMap2

© RSF / GunnMap2

La France figure effectivement dans la liste des "Etats sous surveillance" : RSF vise les lois obligeant les fournisseurs d'accès Internet à bloquer certains sites jugés dangereux et à légaliser l'espionnage informatique (captation des données et des images), ce qui pourrait, selon RSF, amener à craindre pour le respect du secret autour des sources des journalistes, dans la mesure où ce blocage pourrait être demandé en-dehors de tout contrôle judiciaire strict, une simple requête de la Police pourrait suffire : la porte aux abus et censures est potentiellement ouverte...

Le dossier complet rédigé par RSF est disponible en annexes, et détaille, pays par pays, les mesures restrictives mises en place.

Aspects juridiques en France

Dans les Etats démocratiques, si le contrôle de l'Internet n'est pas systématique, ni intrusif, ni limitatif, cela ne veut pas dire pour autant qu'il n'y a pas de contrôle et qu'Internet est un espace libre et anarchique. Certains pays en Europe tolèrent tous les propos sur leur espace numérique, mais ce n'est pas le cas de la France.

La Loi française permet en effet de sanctionner de nombreux délits, à savoir les publications à caractère xénophobe, antisémite, révisionniste, négationniste5, ainsi que les propos discriminatoires, haineux ou les actes violents à l'encontre de personnes en raison de leur sexe, orientation sexuelle ou handicap6.

Toute victime peut ainsi porter plainte, et la Justice se prononcera pour imposer le retrait des propos ou la fermeture du site Internet. Cela étant, la Loi française ne pourra s'appliquer qu'à l'encontre de propos tenus sur des sites Internet techniquement domiciliés en France. A l'heure des réseaux sociaux (tous hébergés à l'étranger), cela limite le champ d'application !

Afin d'éviter des poursuites judiciaires contre des propos délictueux, il faut savoir que de nombreux sites Internet où l'expression est libre (de type forum, réseaux sociaux) pratiquent la modération, c'est à dire le contrôle a posteriori : les responsables du site prennent régulièrement connaissance des publications et effacent celles qui sont délictueuses, parfois aidés par les internautes eux-mêmes qui dénoncent ici ou là tel ou tel propos nuisible.

Ce système de modération a cependant ses limites, car pour de nombreux sites où l'instantané est de rigueur (réseaux sociaux), et où le volume de messages serait de toute façon trop important pour filtrer a priori, le contrôle ne se fait qu'ultérieurement à la publication (il y a donc un délai entre la publication des propos et leur éventuelle suppression). Certains propos peuvent par ailleurs passer à travers les mailles du filet, car la modération est faite de manière automatique par une machine.

Dans les faits, les moyens législatifs sont parfois insuffisants, lents ou inadaptés pour obtenir la condamnation de sociétés ou de personnes, de surcroît lorsqu'elles sont basées à 'étranger7. Sans leur coopération, les propos délictueux ne peuvent être retirés en amont.

Agir en aval, c'est à dire bloquer l'accès en France à certains sites ou pages Internet, n'est pas possible à grande échelle. Cela nécessite, en l'état actuel de la législation, de longues procédures judiciaires, et le blocage ne pourrait se faire qu'à l'échelle d'un site Internet complet, mais pas au niveau d'une page précise.

La réponse judiciaire et technique n'est donc pas adaptée au problème : il serait absurde de bloquer un site entier, en réponse à un propos délictueux d'une phrase sur une page entière, parmi les centaines de pages de ce site.

Quant à simplifier, et donc accélérer, les procédures judiciaires, cela pourrait être la porte ouverte à des décisions rapides, arbitraires et allant à l'encontre de la liberté d'expression, si ces procédures devaient être menées hors d'un contrôle indépendant.

Commerce électronique et sécurité des communications

La mutation de l'Internet documentaire à l'Internet marchand

Dès la démocratisation d'Internet, dans la fin des années 90, des entreprises ont flairé un moyen idéal pour communiquer instantanément et facilement sur toute la planète, et pour un coût dérisoire (en comparaison du coût d'une campagne publicitaire sur d'autres médias).

Internet à ses débuts, surtout axé sur la communication (avec le courrier électronique), la collaboration scientifique et le partage d'informations, a subi une profonde mutation lorsque le commerce s'y est implanté : on parle de "e-commerce".

Désormais, les sites Internet sont conçus pour être beaux et pratiques (ce qui n'était pas une priorité avant), et les services proposés peuvent désormais être facturés. On achète des biens matériels ou des services, le tout sans quitter son ordinateur, et à l'autre bout du monde.

La sécurité du commerce électronique

On entend souvent des discours alarmistes selon lesquels commander des produits ou des services via Internet serait très dangereux. Faux ! Les médias, toujours avides de sensationnel et avares en détails techniques, ont fortement contribué à ce discours biaisé.

Il est impératif de prendre du recul et de relativiser cette prétendue dangerosité : il y a en effet beaucoup plus de risques de se faire agresser dans la rue et dérober son sac à main ou sa sacoche contenant sa carte bancaire, c'est à la porté de n'importe quel malfrat !

En revanche, intercepter votre numéro de carte bancaire sur Internet est difficile, car la communication de ce genre d'informations y est cryptée ; espionner ce que vous tapez au clavier n'est pas évident non plus, et difficile en pratique (votre antivirus est là pour veiller !).

Pour ne pas être victime d'une arnaque ou d'un vol de coordonnées bancaires en commandant par Internet, il suffit simplement d'être prudent : ne pas commander sur des sites Internet méconnus ou à l'étranger, s'assurer que les communications sont cryptées et sécurisées, être défiant sur les arnaques de type "phishing".

Par ailleurs, si dans l'absolu ces attaques informatiques sont techniquement possibles, elles sont soit très improbables, soit hors de porté du pirate moyen.

Sécuriser les communications et les transactions en général

Si la sécurité du commerce électronique repose avant tout sur la vigilance du consommateur (site français et dont le nom est connu, comme Fnac, Darty, Boulanger, Amazon, etc.), la sécurisation est aussi apportée techniquement, et à tout moment où elle est nécessaire, et pas seulement lorsqu'on communique son numéro de carte bancaire !

En fait, sur Internet, beaucoup d'usages sont protégés contre l'interception des communications. Lorsque des informations sensibles (données personnelles, mots de passe, informations bancaires) doivent être communiquées à un tiers via Internet, la transmission informatique est systématiquement cryptée, évitant ainsi son exploitation malveillante.

Pour que l'internaute soit rassuré sur la sécurisation de sa connexion Internet au moment où il indique des renseignements confidentiels, il suffit de vérifier la présence d'un symbole de cadenas en haut de l'écran. Ce symbole signifie que la communication avec le site Internet sur lequel l'utilisateur se trouve est cryptée, à l'aide d'un certificat de sécurité électronique.

Le certificat est une sorte de clef unique (1 site = 1 certificat unique) que les sites Internet présentent à votre ordinateur, laquelle clef permet de crypter les échanges informatiques. Ce procédé permet également à l'ordinateur d'obtenir la confirmation que le site Internet qui revendique un certificat détient bien ce certificat (non-usurpation), voire8 le détient et prouve en plus son identité (comme le siège social de l'entreprise).

Néanmoins, certaines utilisations d'Internet se sont pas sécurisées, en ce sens que la transmission des informations n'est pas cryptée sur le réseau ; un pirate chevronné ou une agence de renseignement pourraient ainsi intercepter ces communications. La plus connue des utilisations non sécurisées est le courrier électronique. En effet, si la consultation des courriers par le destinataire est parfois sécurisée, le cheminement à travers Internet du courrier, de son expéditeur jusqu'au prestataire de messagerie ne l'est pas toujours9.

Vulnérabilité

Internet est un réseau distribué, le rendant ainsi très sûr quant à la probabilité qu'une information arrive à destination malgré les aléas rencontrés sur les routes empruntées.

Néanmoins, le réseau comporte certains points névralgiques qui, s'ils étaient hors-service, pourraient amener à des désagréments allant du ralentissement de la connexion à la panne pure et simple (au moins au niveau de la région). Quelques exemples :

- l'abonné, si sa ligne téléphonique est coupée, se retrouve sans connexion Internet, car sa ligne est son seul lien avec le réseau,

- le fournisseur d'accès Internet et son annuaire de noms (DNS), qui permet de traduire les noms de domaine en adresse IP ; sans cela, aucune connexion ne peut aboutir,

- les attaques informatiques visant à saturer un site en lui adressant des milliers de connexions à la seconde, chose pour laquelle beaucoup de sites ne sont pas prêts,

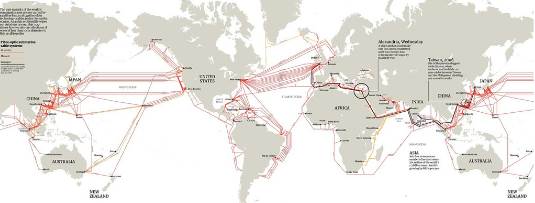

- la coupure d'une liaison, par exemple sur la dorsale Internet10. Ainsi, en 2008 des câbles sous-marin coupés en Méditerranée ont défavorablement impacté les connexions Internet au Proche-Orient et en Asie, avec à la clef des lenteurs excessives.

Pour compléter le dernier point, voici à quoi ressemble la dorsale Internet, dans sa partie sous-marine :

© io365.wordpress.com

© io365.wordpress.com

On voit ainsi que le Groënland ou la Nouvelle-Zélande sont assez isolés. Si un de leurs câbles sous-marins était coupé, ces pays perdraient 50% de leur débit Internet. Le bouchon est assuré, comme sur l'autoroute lorsqu'une file est condamnée, ça bouchonne au niveau du rétrécissement !

Pour faire face à l'augmentation constante des besoins en capacité de transmissions numériques, les opérateurs de l'Internet (dont Google) financent la création de nouvelles liaisons sous-marines ; ci-dessous les projets de liaisons pour les prochaines années :

© cablemap.info

© cablemap.info

La multiplication des liaisons augmente les capacités de transmission entre les continents, mais cela permet aussi de se prémunir contre les pannes évoquées précédemment.

Si certaines pannes peuvent être imputées à la corrosion, à un séisme ou un accrochage avec un dispositif de pêche en eaux profondes, les requins sont soupçonnés depuis longtemps d'être à l'origine d'incidents sur les câbles sous-marins. Les émissions électro-magnétiques de ces câbles sont en effet confondues par les requins avec celles de leurs proies (cf article en annexes).

A l'avenir, les câbles sous-marins seront mieux blindés (acier et kevlar), sachant qu'une éventuelle réparation coûte 186500 euros ! L'opération est fastidieuse et nécessite l'envoi d'un navire câblier qui procède en différentes étapes : repérage du câble avec un robot sous-marin ou par draguage, coupure sous-marine du câble au niveau du défaut, relevage des deux extrémités sur le bateau pour y effectuer la réparation (soudure d'une portion de câble neuve à l'endroit du défaut), et repose du câble sur le fond marin (cf vidéo explicative en annexe).

Annexes

- Lien direct vers le dossier des annexes

- Détail des annexes :

-

Organisation Européenne pour la Recherche Nucléaire, à Genève. ↩

-

Les sites Internet sont rarement "domiciliés" directement dans les entreprises qu'ils représentent, et ce sont des prestataires spécialisés qui en assurent l'hébergement dans leurs propres infrastructures de télécommunications. ↩

-

Le dernier élément du nom de domaine ; actuellement, généralement ".fr" ou ".com". ↩

-

Technique du DPI (Deep Packet Inspection) : cet espionnage analyse le contenu de toutes les informations numériques, au lieu de constater seulement leur présence et destination ; c'est une atteinte manifeste à la vie privée. ↩

-

Loi Gayssot, 1990. ↩

-

Loi du 30 décembre 2004 instituant la HALDE (Haute Autorité de Lutte contre les Discriminations et pour l'Egalité), puis loi du 29 mars 2011 mettant en place le Défenseur des Droits. ↩

-

Tous les pays européens n'ont pas la même appréciation pénale des délits évoqués. ↩

-

Il existe plusieurs types de certificats, chaque type garantissant plus de choses, à des tarifs croissants. ↩

-

Il ne faut pas confondre la consultation du courrier (une fois arrivé chez le prestataire de messagerie) avec son acheminement jusqu'au prestataire. Ce sont deux étapes bien distinctes. C'est comme avoir une boîte aux lettres blindée comme un coffre-fort, mais avec le facteur qui livre le courrier en bicyclette ! ↩

-

"Internet backbone" en anglais ; cela désigne la façon dont les différents continents sont reliés les uns aux autres, par des liaisons sous-marines en fibre optique à très très haut débit. ↩